Aan de slag

Framework implementeren met een template

Beginnend met een template

Dit artikel beschrijft de implementatie van een compliance framework wanneer je begint met een voorbereid template. Je Tidal Control omgeving is al ingericht met alle benodigde elementen voor het gekozen framework.

Ben je begonnen zonder template of wil je een nieuw framework toevoegen? Zie dan het artikel Framework initialiseren zonder template.

Framework ready voor gebruik

Voorbereid framework template

Jouw Tidal Control omgeving is ingericht met een compleet framework template:

- Maatregelen (controls) zijn voorbereid en gekoppeld aan het gekozen framework

- Risico's zijn geïdentificeerd en al gekoppeld aan relevante maatregelen

- Implementatie taken zijn automatisch gegenereerd per maatregel

- Policy templates zijn beschikbaar en gekoppeld aan maatregelen via tests

- Framework koppelingen tussen alle elementen zijn al gelegd

Alle bouwstenen zijn aanwezig en gekoppeld - je kunt direct beginnen met implementatie.

Aan de slag

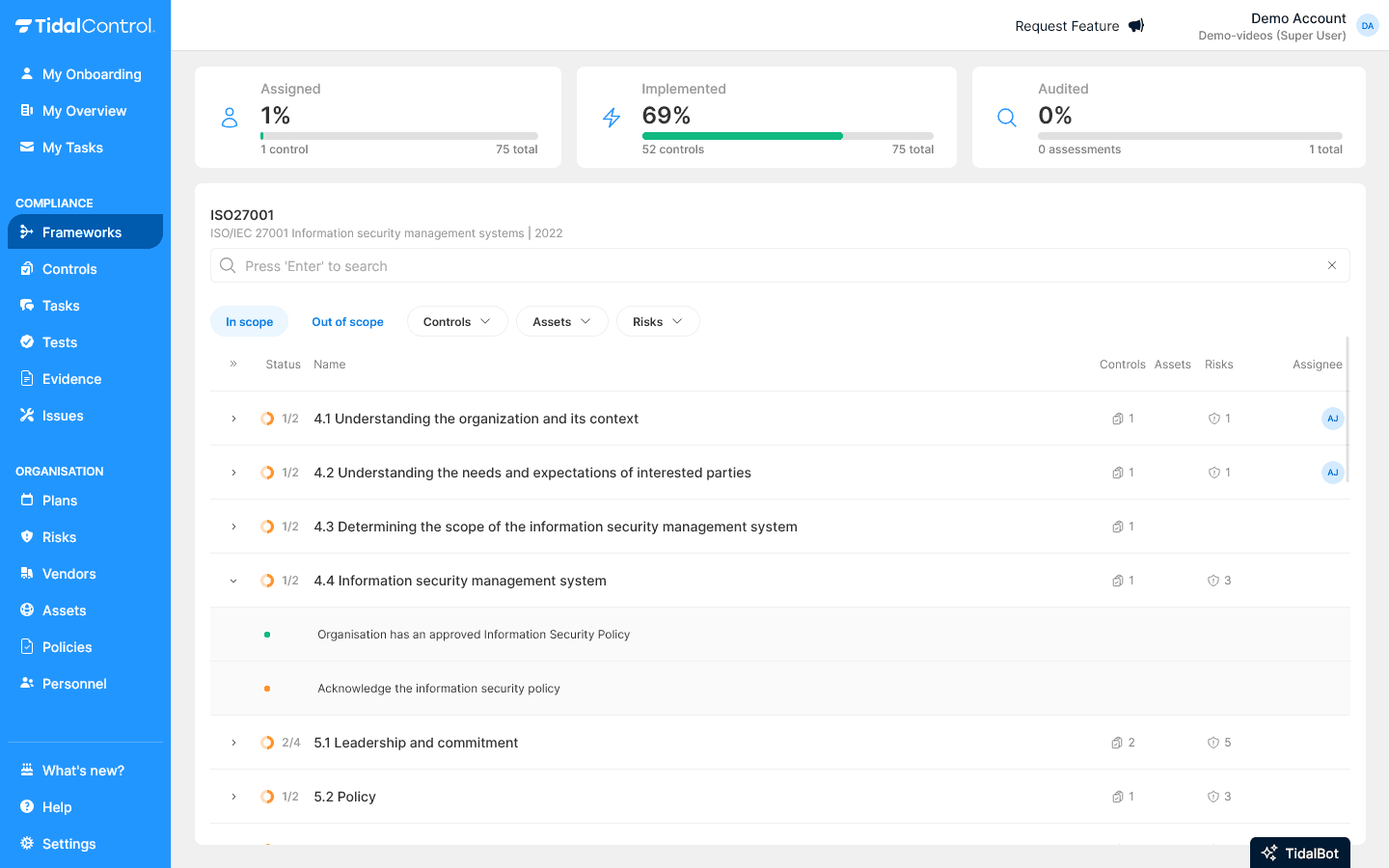

- Ga naar Frameworks sectie

- Selecteer gewenst framework (bijv. ISO 27001)

- Framework toont implementatie status en te implementeren controls

- Begin met eerste implementatie stappen:

Voor meer informatie over frameworks, zie Frameworks getting started.

PDCA implementatie cyclus

PDCA (Plan-Do-Check-Act) is een bewezen methodologie voor systematische compliance implementatie. Deze cyclische benadering zorgt voor structurele verbetering en duurzame naleving:

- Plan - Strategische planning, risico analyse en scope bepaling

- Do - Uitvoering van maatregelen en policy implementatie

- Check - Monitoring, testing en validatie van effectiviteit

- Act - Verbeteracties en optimalisatie voor volgende cyclus

Door het uitvoeren van deze cyclus creëer je een werkend management systeem voor informatiebeveiliging (ISMS). De cyclus herhaalt zich vervolgens jaarlijks voor continue verbetering van je compliance posture.

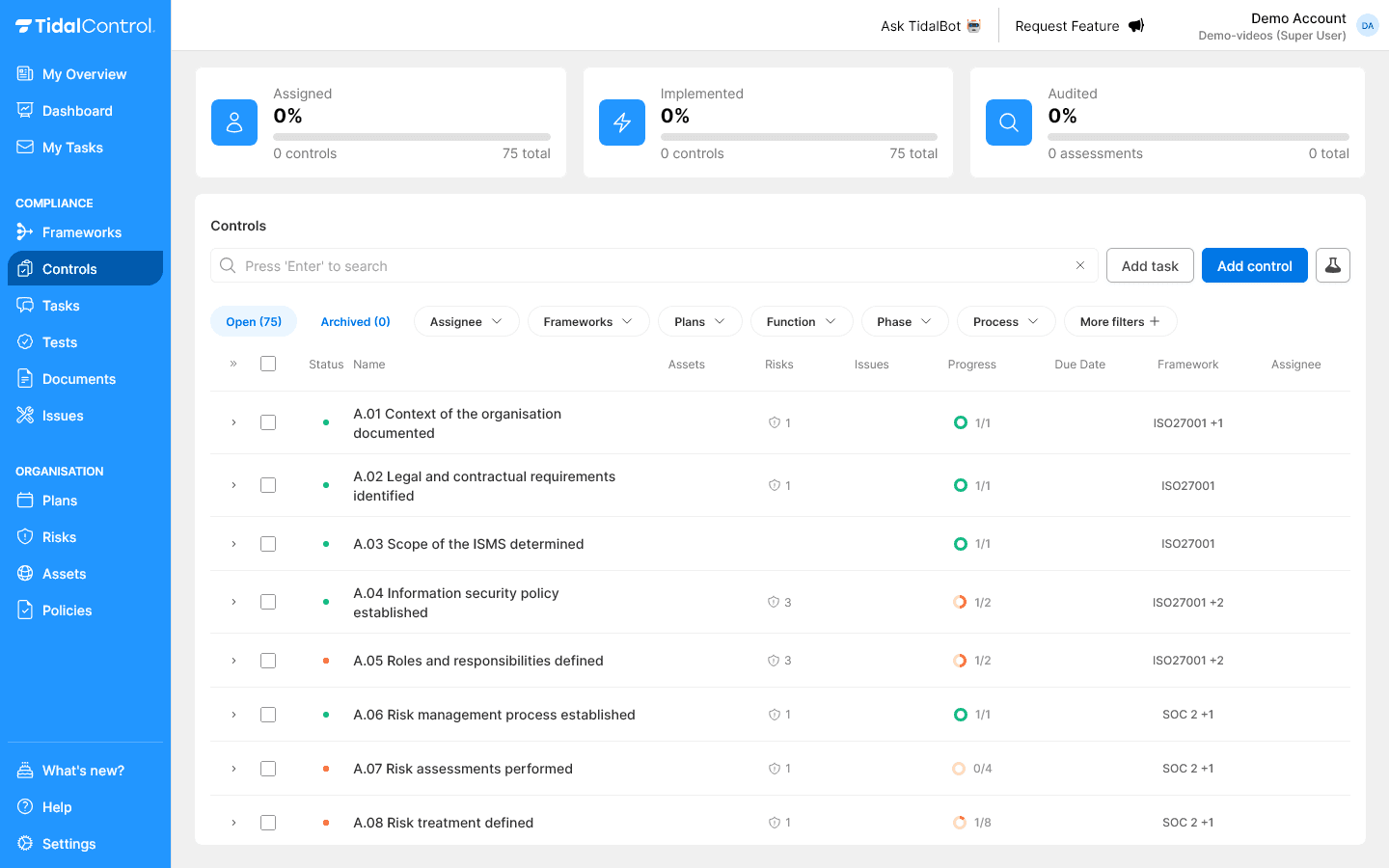

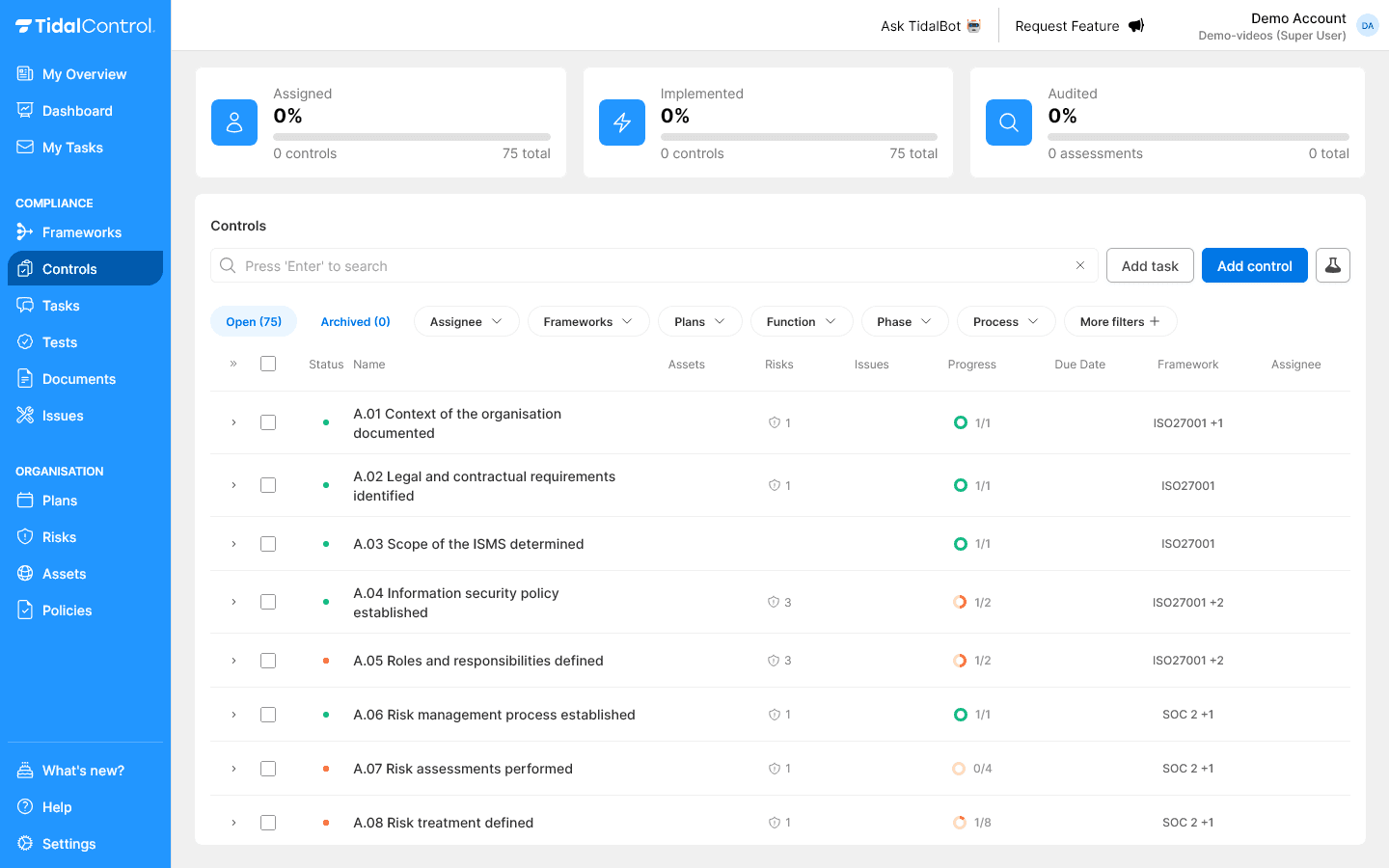

De Controls overzichtspagina bevat een filter 'Phase' waarin je kunt filteren op de Plan-Do-Check-Act fase.

Begin je implementatie bij de Controls in de Plan fase.

Voor meer informatie over controls, zie Controls getting started.

Plan fase

In de Plan fase leg je de fundamenten voor je Information Security Management System (ISMS). Omdat je begint met een voorbereid template, zijn de meeste risico's en maatregelen al geïdentificeerd en gekoppeld. In deze fase zul je deze setup personaliseren naar je eigen organisatie.

Je focus ligt op:

- Contextualiseren van voorgedefinieerde elementen naar jouw organisatie

- Valideren of de template risico's en maatregelen relevant zijn voor jouw situatie

- Aanpassen van scope en prioriteiten waar nodig

- Voorbereiden van het implementatieteam en resources

De volgende stappen helpen je om van een generiek template naar een organisatie-specifiek implementatieplan te komen.

Stap 1: Bedrijfsprofiel invullen en contextanalyse uitvoeren

Deze stap beantwoordt de volgende vragen:

- Organisatie beschrijving - Wat doet je bedrijf, welke producten en diensten?

- Bedrijfsomgeving - Welke mensen, technologieën, locaties en processen zijn hiervoor nodig?

- Stakeholder mapping - Wie zijn belangrijke partijen (klanten, leveranciers, regelgevers) en wat verwachten zij van je op het gebied van informatiebeveiliging?

- Bedreiging identificatie - Welke informatiebeveiliging risico's bedreigen deze belangen?

Hoe uit te voeren:

-

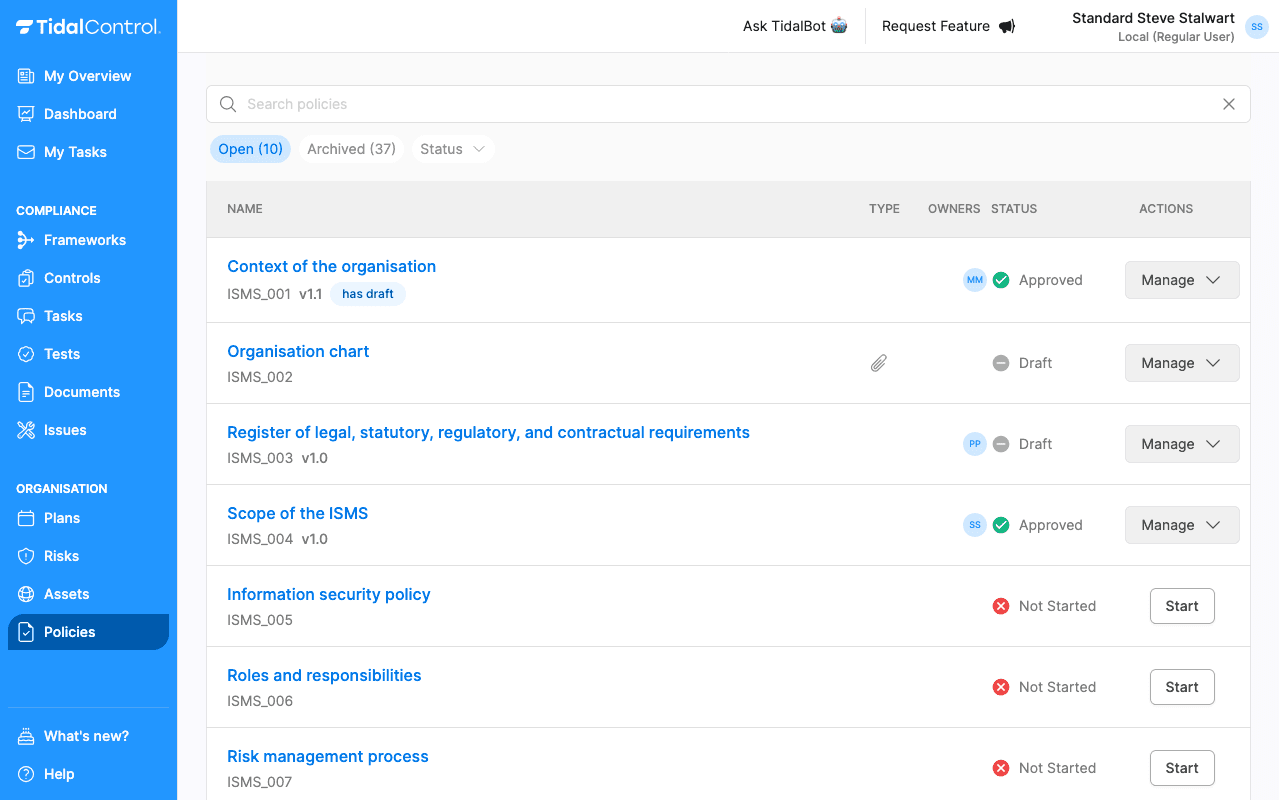

Ga naar Policies sectie

-

Zoek en selecteer 'Context of the Organstion' uit de lijst met policies.

-

Selecteer 'Edit' rechtsboven in het scherm om het formulier in te kunnen vullen

-

Vul het document aan conform de instructies in het gele vlak

-

Selecteer 'Update' om het formulier (tussentijds) op te slaan

-

Selecteer 'Approve' om het formulier goed te keuren en deze taak af te ronden.

Stap 2: Inventariseren externe vereisten

Deze stap beantwoordt de volgende vragen:

- Wet- en regelgeving - Welke juridische verplichtingen gelden voor jouw organisatie?

- Standaarden - Welke branche-specifieke standaarden zijn van toepassing?

- Contractuele verplichtingen - Welke informatiebeveiliging eisen stellen klanten aan jouw organisatie?

Hoe uit te voeren:

- Ga naar Policies sectie

- Zoek en selecteer 'Register of legal, statutory, regulatory, and contractual agreements' uit de lijst met policies

- Selecteer 'Edit' rechtsboven in het scherm om het formulier in te kunnen vullen

- Review het eerste blok - Bekijk de voorgedefinieerde lijst met wet- en regelgeving en markeer wat van toepassing is op jouw organisatie

- Vul het tweede blok aan - Voeg branche-specifieke standaarden toe die relevant zijn voor jouw sector

- Documenteer het derde blok - Inventariseer informatiebeveiliging vereisten uit klantcontracten en -overeenkomsten

- Selecteer 'Update' om het formulier (tussentijds) op te slaan

- Selecteer 'Approve' om het document goed te keuren en deze taak af te ronden

Stap 3: Asset inventaris opstellen en assets classificeren

Deze stap beantwoordt de volgende vragen:

- Bedrijfsmiddelen identificatie - Welke systemen, data en processen zijn kritiek voor je organisatie?

- Asset eigenaarschap - Wie is verantwoordelijk voor elk bedrijfsmiddel?

- Classificatie niveaus - Wat is de beveiligingswaarde per asset?

- Business impact - Wat gebeurt er bij verlies van beschikbaarheid, integriteit of vertrouwelijkheid?

Hoe uit te voeren:

-

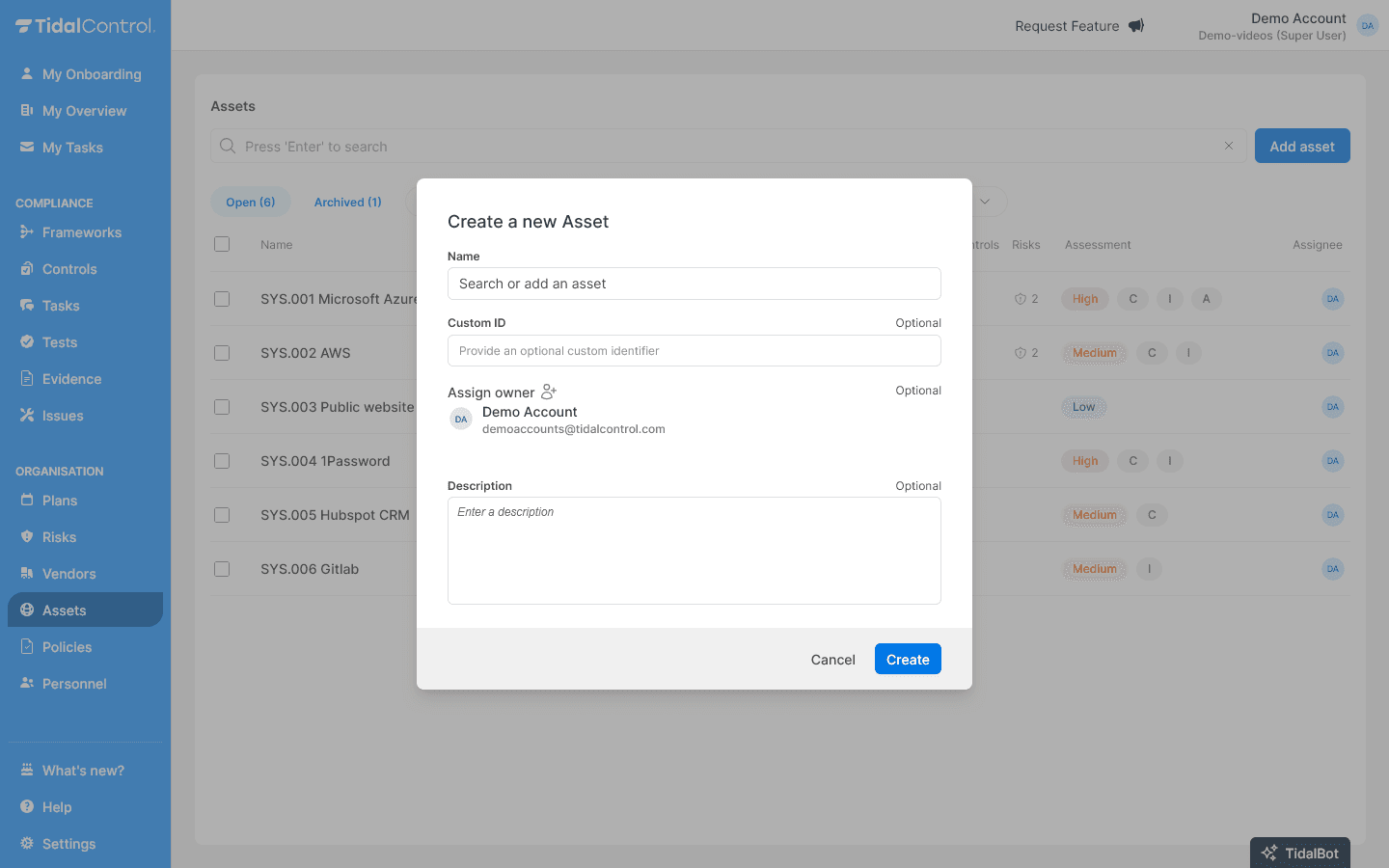

Ga naar Assets sectie

-

Klik "Add Asset" om nieuwe bedrijfsmiddelen toe te voegen

-

Voor elk asset vul je in:

- Asset naam en beschrijving

- Asset type (bijv. System, Data, Process)

- Owner - Wijs een verantwoordelijke persoon toe

- Classification - Bepaal het beveiligingsniveau (Low, Medium, High)

-

Herhaal dit proces voor alle kritieke bedrijfsmiddelen

-

Review de complete lijst - Zijn alle essentiële assets opgenomen?

Voor meer informatie over asset beheer, zie Assets getting started.

Stap 4: Risicoanalyse uitvoeren

Deze stap beantwoordt de volgende vragen:

- Relevante risico's - Welke risico's zijn er voor informatiebeveiliging?

- Hoogte van risico's - Wat is de kans dat de risico's zich manifesteren, en hoe hoog is de impact voor de organisatie indien deze tot schade leiden?

- Risicobehandelstrategie - Accepteren we deze risico's, of gaan we er iets aan doen (reduceren, overdragen, of vermijden)?

Hoe uit te voeren:

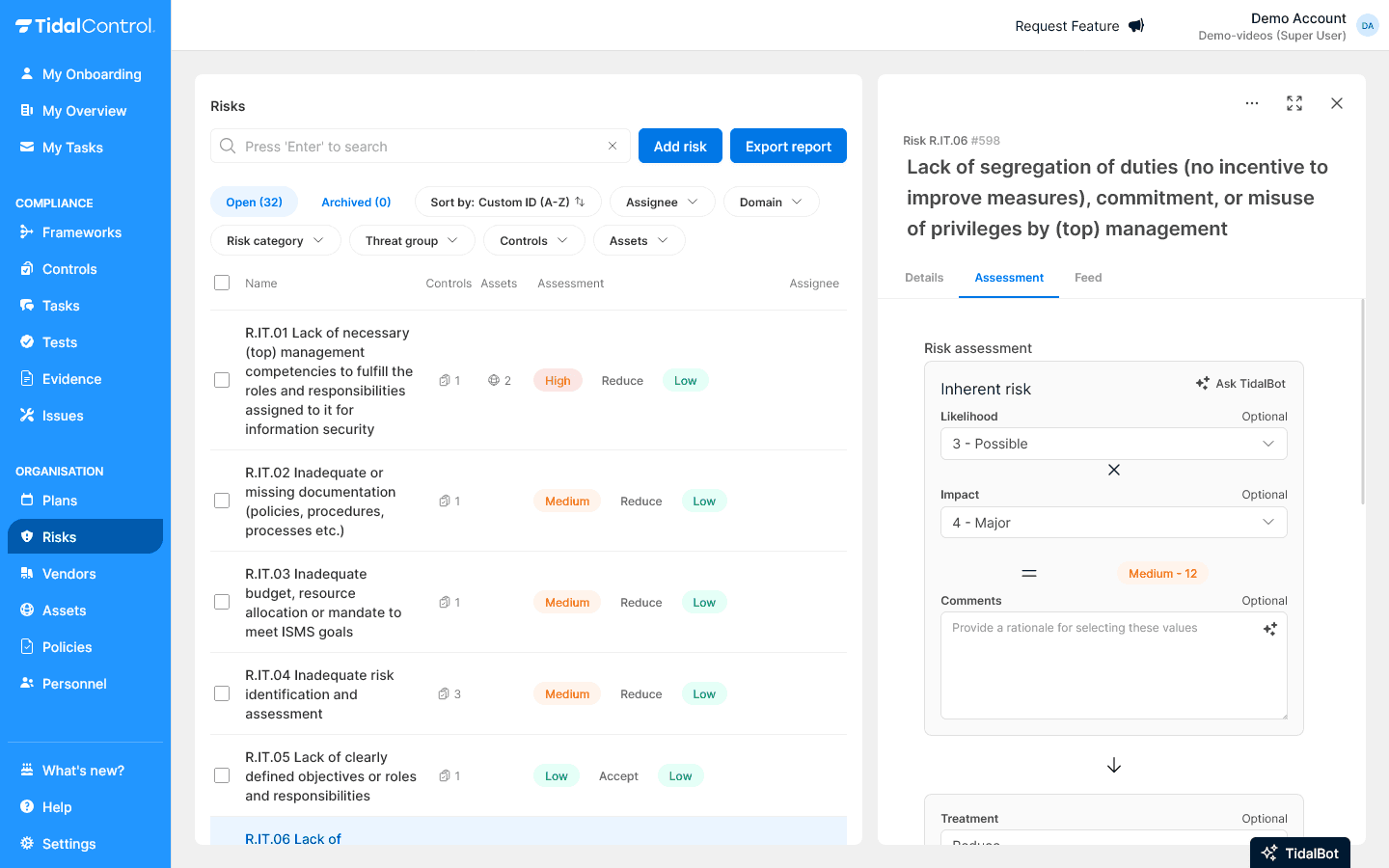

- Ga naar Risks sectie

- Open voorgedefinieerde risico's uit framework

- Beoordeel elk risico tegen jouw bedrijfscontext:

Voor meer informatie over risicomanagement, zie Risks.

- Likelihood (waarschijnlijkheid) - Hoe waarschijnlijk treedt risico op?

- Impact (gevolg) - Wat is business impact bij optreden?

- Risk level wordt automatisch berekend

- Risk treatment Selecteer een behandeloptie - Indien 'reduce': Review relevante controls om dit risico te reduceren

- Residual risk level bepaal het restrisico na implementatie van de behandeloptie

- Voeg organisatie-specifieke risico's toe indien nodig

- ** (optioneel) Koppel risico's aan specifieke Assets** indien gewenst

Stap 5: Scope finaliseren en documenteren

Deze stap beantwoordt de volgende vragen:

- Scope van bedrijfsmiddelen: processen, locaties, en business units

- Scope van controls - Welke beheersmaatregelen zijn wel of niet relevant voor geïdentificeerde risico's?

- Rechtvaardiging hiervoor documenteren voor audit doeleinden

Hoe uit te voeren:

We gaan eerst de Controls scope finaliseren:

- Ga naar Controls sectie

- Klik 'More filters' bovenin het scherm

- Klik 'Risks' filter

- Selecteer 'No risk assigned' in de dropdown

5. Review de Controls in deze lijst:

5. Review de Controls in deze lijst:

- Koppel alsnog risico's aan Controls die je nodig acht voor informatiebeveiliging

- Overweeg het archiveren van alle controls waar na evaluatie nog steeds geen risico aan gekoppeld zijn

ISO 27001 vereist dat alle controls (in scope én out of scope) een rechtvaardiging bevatten.

Tidal hanteert de volgende strategie:

- In Scope: Rechtvaardiging volgt uit koppeling met één of meer risico's.

- Out of Scope: Rechtvaardiging volgt uit ontbreken koppeling met risico's, maar moet ook specifiek gedocumenteerd worden in 'Verklaring van Toepasselijkheid' (Statement of Applicability), te vinden in de Policies sectie.

Nu gaan we de Statement of Applicability (Verklaring van Toepasselijkheid) finaliseren:

- Ga naar Policies sectie

- Zoek en selecteer 'Statement of Applicability' uit de lijst met policies

- Selecteer 'Edit' rechtsboven in het scherm

- Review het document - Het is al grotendeels ingevuld op basis van jouw template

- Markeer out-of-scope controls:

- Identificeer controls die niet van toepassing zijn op jouw organisatie

- Voeg justification toe - Documenteer waarom elke control niet relevant is

- Markeer als 'Not Applicable' in het document

- Verificatie stap - Controleer of de out-of-scope lijst overeenkomt met gearchiveerde controls in Tidal:

- Open een tweede tabblad met Controls sectie

- Filter op Archived controls

- Vergelijk beide lijsten op consistentie

- Selecteer 'Update' om wijzigingen op te slaan

- Selecteer 'Approve' om het document goed te keuren

Als laatste gaan we de formele scope documentatie finaliseren:

- Ga naar Policies sectie

- Zoek en selecteer 'Scope of the ISMS' uit de lijst met policies

- Selecteer 'Edit' rechtsboven in het scherm om het formulier in te kunnen vullen

- Documenteer de volgende elementen:

- Processen - Welke bedrijfsprocessen vallen binnen de scope?

- Locaties - Welke vestigingen en kantoren zijn inbegrepen?

- Assets - Welke systemen en bedrijfsmiddelen zijn onderdeel van het ISMS?

- Organisatie onderdelen - Welke afdelingen en business units vallen binnen scope?

- Selecteer 'Update' om het formulier op te slaan

- Selecteer 'Approve' om het document goed te keuren

Stap 6: Information Security Policy goedkeuren

Deze stap beantwoordt de volgende vraag:

- Organisatie commitment - Hoe toont de organisatie haar commitment tot informatiebeveiliging en het ISMS?

Het Information Security Policy (Informatiebeveiligingsbeleid) vormt de basis van je ISMS en toont management commitment aan informatiebeveiliging. Dit beleid moet goedgekeurd worden door het senior management.

Hoe uit te voeren:

- Ga naar Policies sectie

- Zoek en selecteer 'Information Security Policy' uit de lijst met policies

- Selecteer 'Edit' rechtsboven in het scherm om het formulier in te kunnen vullen

- Review en pas het policy template aan:

- Controleer organisatie details - Naam, sector, en bedrijfsactiviteiten

- Valideer scope verwijzing - Klopt de verwijzing naar je ISMS scope?

- Review commitment statements - Passen deze bij jouw organisatie cultuur?

- Aanpassen waar nodig - Maak het beleid organisatie-specifiek

- Selecteer 'Update' om het formulier op te slaan

- Selecteer 'Approve' om het beleid goed te keuren en deze stap af te ronden

Het Information Security Policy moet formeel goedgekeurd worden door senior management (CEO, directie). Zorg ervoor dat de juiste persoon het document goedkeurt in Tidal.

Stap 7: Rollen toewijzen en doelstellingen finaliseren

Deze stap beantwoordt de volgende vragen:

- Wie is waarvoor verantwoordelijk - Welke personen vervullen de belangrijkste ISMS rollen?

- Wat willen we bereiken - Welke concrete doelstellingen heeft de organisatie voor deze PDCA cyclus?

- Hoe meten we succes - Aan welke criteria kunnen we voortgang afmeten?

Roles & Responsibilities invullen:

- Ga naar Policies sectie

- Zoek en selecteer 'Roles & Responsibilities' uit de lijst met policies

- Selecteer 'Edit' rechtsboven in het scherm

- Vul de ISMS rollen tabel in:

- CISO/ISO - Wijs de Information Security Officer toe

- DPO - Benoem de Data Protection Officer (indien van toepassing)

- Overige rollen - Vul aanvullende functies in conform jouw organisatie

- Selecteer 'Update' om het formulier op te slaan

- Selecteer 'Approve' om het document goed te keuren

Information Security Objectives reviewen:

- Ga naar Policies sectie

- Zoek en selecteer 'Information Security Objectives' uit de lijst met policies

- Selecteer 'Edit' rechtsboven in het scherm

- Voor eerste PDCA cyclus:

- Review voorgedefinieerde doelstellingen - Deze zijn al ingevuld voor de eerste cyclus

- Pas aan waar nodig - Maak doelen specifiek voor jouw organisatie context

- Expertise gaps - Als er nog aanvullende trainingen nodig zijn voor teamleden, vul die dan ook hier aan als doelstellingen

- Valideer dat doelstellingen SMART zijn - Controleer of success criteria, verantwoordelijken, en tijdlijnen concreet en realistisch zijn

- Selecteer 'Update' om het formulier op te slaan

- Selecteer 'Approve' om het document goed te keuren

Voor tweede en volgende PDCA cycli start je met een leeg template. De doelstellingen worden dan bepaald op basis van:

- Actiepunten uit de vorige cyclus

- Bevindingen uit management reviews

- Lessons learned uit de Check en Act fasen

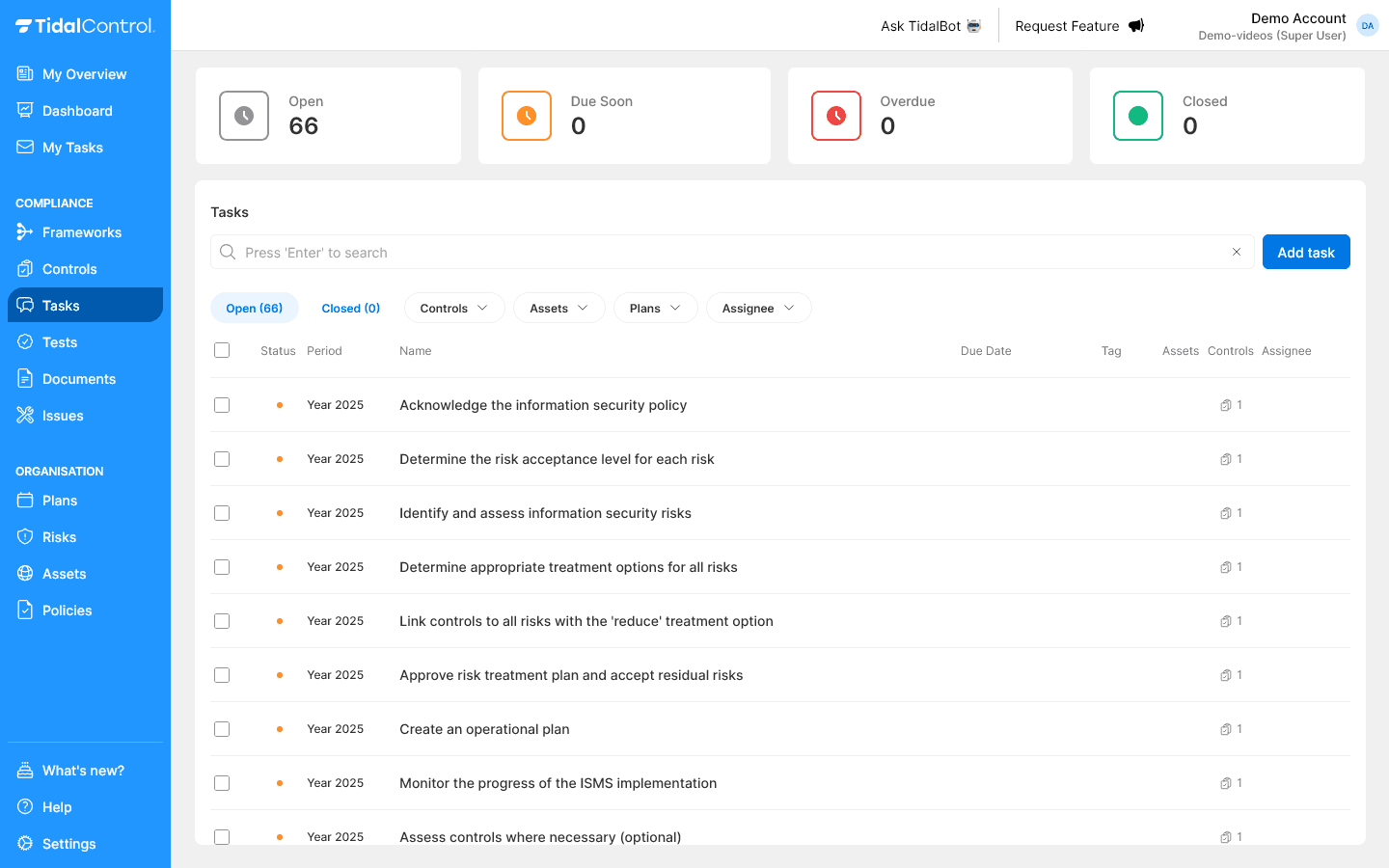

Taken toewijzen aan team:

- Ga naar Tasks sectie

- Filter op framework taken om alleen relevante taken te tonen

- Selecteer taken die handmatige uitvoering vereisen

- Wijs eigenaren toe via "Assign" dropdown per taak

- Team ontvangt notificaties en kan aan de slag met uitvoering

- Monitor voortgang via task status updates

Voor meer informatie over taken beheer, zie Tasks

Do fase

In de Do fase voer je de geplande maatregelen daadwerkelijk uit. Omdat je begint met een template, zijn de implementatietaken al voorbereid en gekoppeld aan controls. Je focus ligt op uitvoering en documentatie.

Automatische testing configureren en monitoren

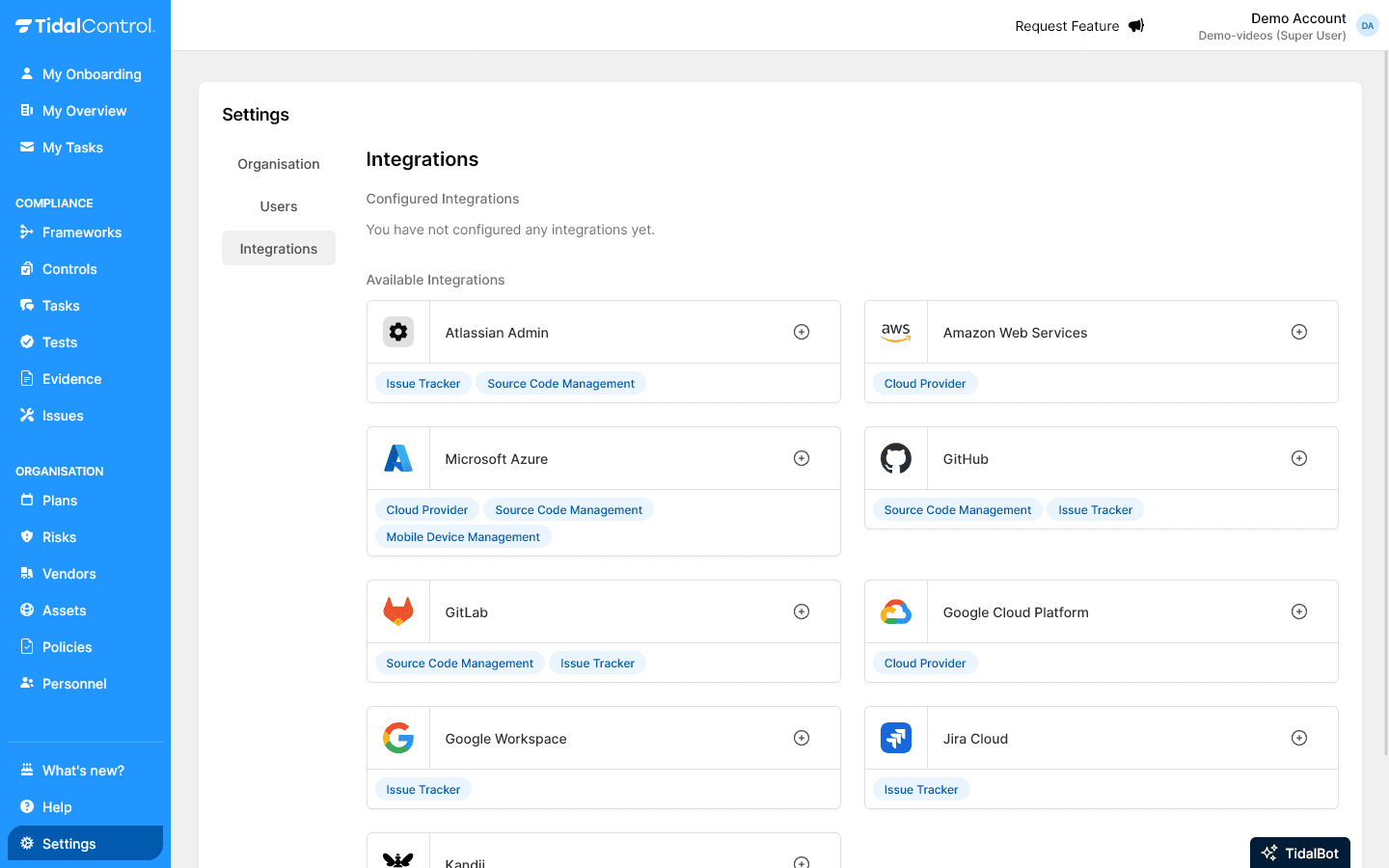

Technische controls automatiseren:

-

Identificeer relevante systemen - AWS, Azure, Google Cloud, GitHub, etc.

-

Ga naar Integrations sectie

-

Configureer integraties voor geautomatiseerde compliance tests

-

Test de verbindingen - Controleer dat data correct wordt opgehaald

-

Monitor test resultaten - Review pass/fail status voor technical controls

-

Address failures - Los technische issues op waar tests falen

Voor gedetailleerde integratie setup, zie Integrations getting started.

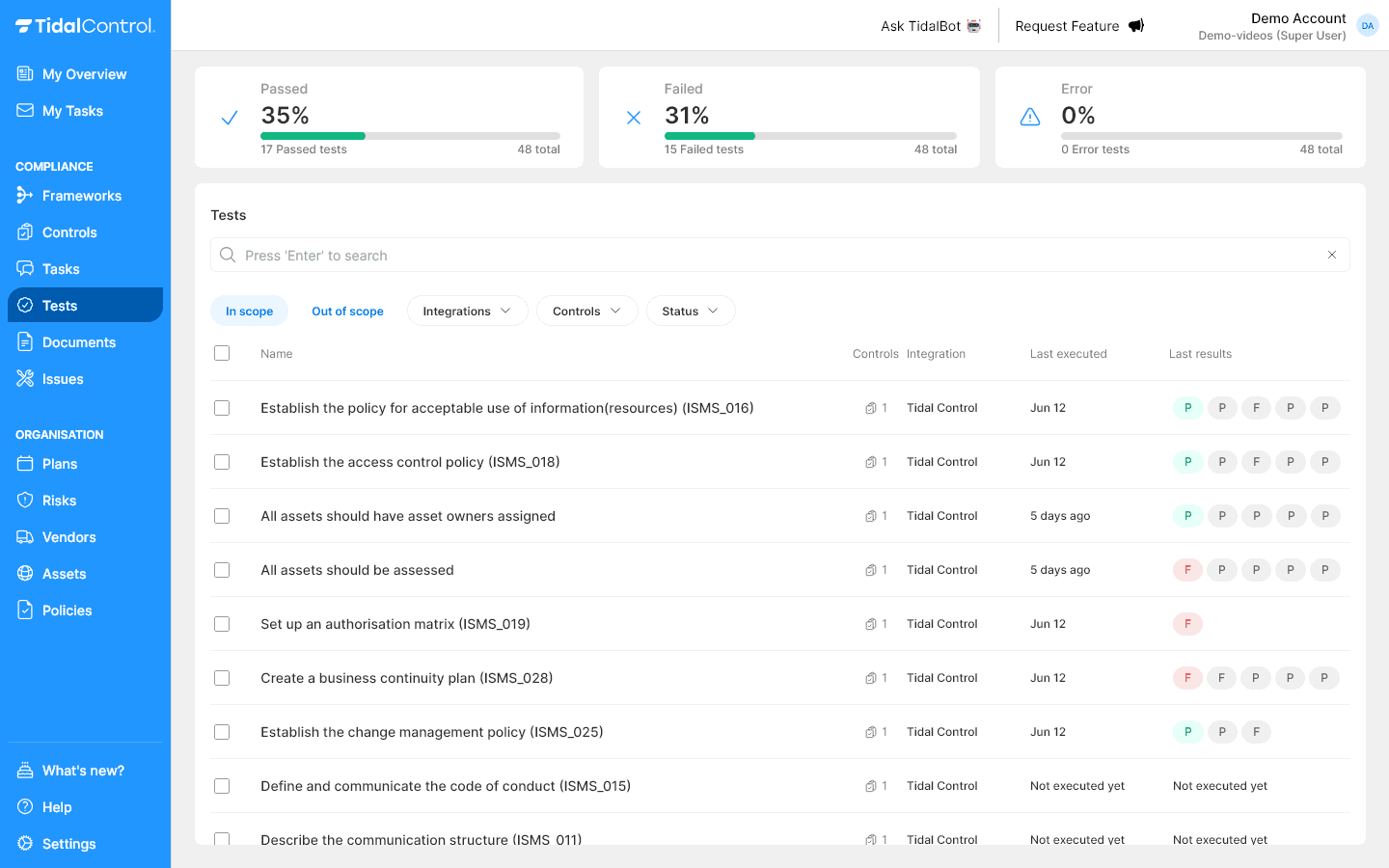

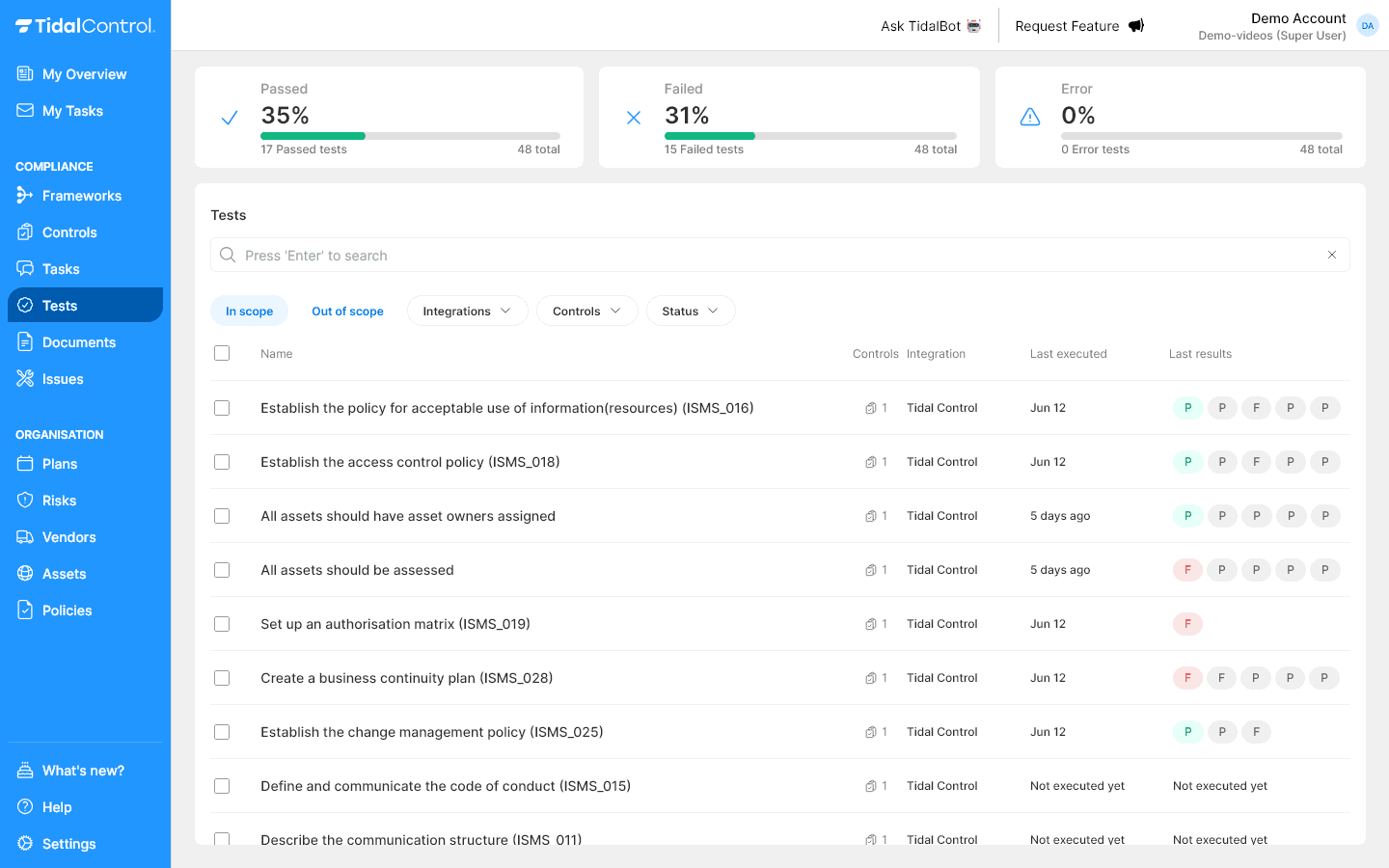

Test resultaten interpreteren:

-

Ga naar Tests sectie

-

Review framework-gerelateerde tests

-

Analyseer Pass/Fail trends

-

Identificeer verbeterpunten uit Failed tests

-

Plan verbeteracties voor testen die niet direct opgelost kunnen worden

Voor test management, zie Tests getting started.

Overige policies adopteren

Resterende policy templates aanpassen:

- Ga naar Policies sectie

- Filter op 'Not started' en 'Draft' status om nog niet afgeronde policies te tonen

- Voor elke policy:

- Open en review de template inhoud

- Pas aan naar organisatie context - Maak het specifiek voor jouw situatie

- Vul placeholders in - Vervang generieke tekst met organisatie details

- Submit voor goedkeuring via "Request Approval"

- Monitor approval workflow - Track status en addresseer feedback

- Communiceer goedgekeurde policies naar relevante teams

Voor meer informatie over policy management, zie Policies getting started.

Handmatige taken uitvoeren

Je eigen control implementatie taken afwerken:

- Ga naar My Tasks sectie - deze is al gefilterd op jouw persoonlijke taken

- Voor elke taak:

- Review implementatie instructies in de taak beschrijving

- Voer de vereiste acties uit conform de guidance

- Upload bewijsmateriaal - Documenten, screenshots, of certificaten

- Documenteer implementatie details via taak comments

- Update status naar 'Completed' wanneer afgerond

- Valideer: dat er geen taken meer openstaan in My Tasks

Team voortgang monitoren:

- Ga naar Tasks pagina - Om de status te checken van toegewezen taken aan anderen

- Monitor taken die geblokkeerd zijn en de dead-line naderen - Help teamleden met obstakels

- Ga naar My Overview pagina - Voor een totaaloverzicht van openstaande werkzaamheden in Tidal

Voor meer informatie over dashboard en overzichten, zie Tidal Control documentatie.

Check fase

In de Check fase valideer je de effectiviteit van geïmplementeerde maatregelen en bereid je voor op de formele reviews. Je controleert of alle controls correct zijn uitgevoerd en documenteert bevindingen voor management.

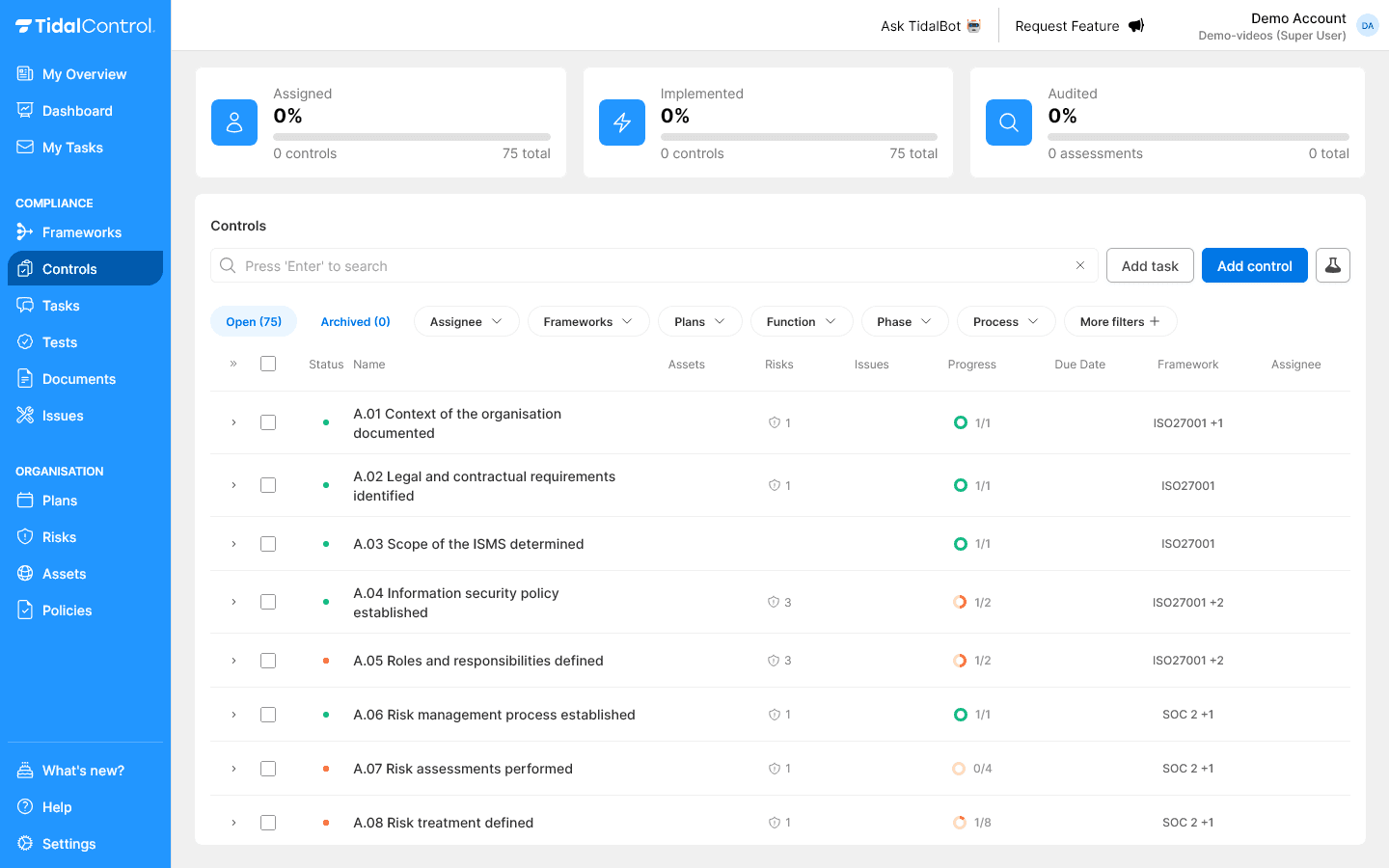

Control status monitoring

Alle controls op groen krijgen:

-

Ga naar Controls sectie

-

Review control status overview - Gebruik het dashboard voor totaaloverzicht

-

Filter op 'Ineffective' status om problematische controls te identificeren

-

Voor elke control die niet groen staat:

- Open de control details - Analyseer waarom status niet OK is

- Check gekoppelde taken - Zijn alle implementatie taken afgerond?

- Valideer bewijsmateriaal - Is documentatie compleet en actueel?

- Addresseer issues - Los ontbrekende elementen op

-

Valideer dat alle controls 'Status OK' (groen) tonen

Een control kan alleen status OK (groen) krijgen wanneer alle gekoppelde taken zijn afgerond.

Tidal quality testen valideren

Kwaliteitschecks doorlopen:

-

Ga naar Tests sectie

-

Filter op integration 'Tidal' en status 'Failed' om gefaalde kwaliteitstests te tonen

-

Voor elke gefaalde test:

- Review test description - Begrijp wat er wordt gecontroleerd

- Analyseer waarom de test faalt - Wat is er niet compliant?

- Corrigeer de onderliggende data - Fix issues in risico-analyses, asset beoordelingen, etc.

- Re-run test - Controleer dat de test nu slaagt

-

Valideer dat alle Tidal tests 'Passed' status hebben

Veelvoorkomende problemen in Tidal:

- Onvolledige risicobeoordelingen - Risico's zonder likelihood/impact scores of risicoacceptatiecriteria niet ingevuld.

- Missing asset owners - Assets zonder toegewezen eigenaar

- Policy gaps - Policies in draft status of niet goedgekeurd

Interne audit uitvoeren

Voorbereiding interne audit:

- Ga naar Policies sectie

- Zoek en open 'Internal Audit Programme' - Review de audit procesbeschrijving

- Controleer dat alle voorwaarden zijn vervuld:

- Alle controls hebben status OK

- Alle Tidal tests zijn passed

- Policy documentatie is compleet en goedgekeurd

Audit uitvoering:

- Plan interne audit - Meestal uitgevoerd door Tidal consultant

- Volg Internal Audit Programme - Volgens gestandaardiseerde methodologie

- Documenteer bevindingen - Gebruik Tidal rapportage template

- Reageer op audit findings - Management vult in de rapportage template haar eerste reactie in op het rapport

- Upload de rapportage en sluit de bijbehorende assessment taak af in Tidal om het proces af te ronden

Voor meer informatie over interne audits, zie Tidal Control documentatie.

Management review uitvoeren

Management review uitvoering:

- Plan management review meeting - Nodig senior management uit

- Presenteer bevindingen - Gebruik het 'Notes of Management Review' template als agenda

- Stel actieplannen op - En documenteer deze oo kin de notulen van de meeting

- Upload de notulen en sluit de bijbehorende taak af in Tidal om het proces af te ronden

Voor meer informatie over management reviews, zie Tidal Control documentatie.

Act fase

In de Act fase zet je bevindingen uit de Check fase om in concrete verbeteracties en richt je het systeem in voor continue monitoring. Je documenteert actiepunten als Issues en configureert terugkerende processen via Plans.

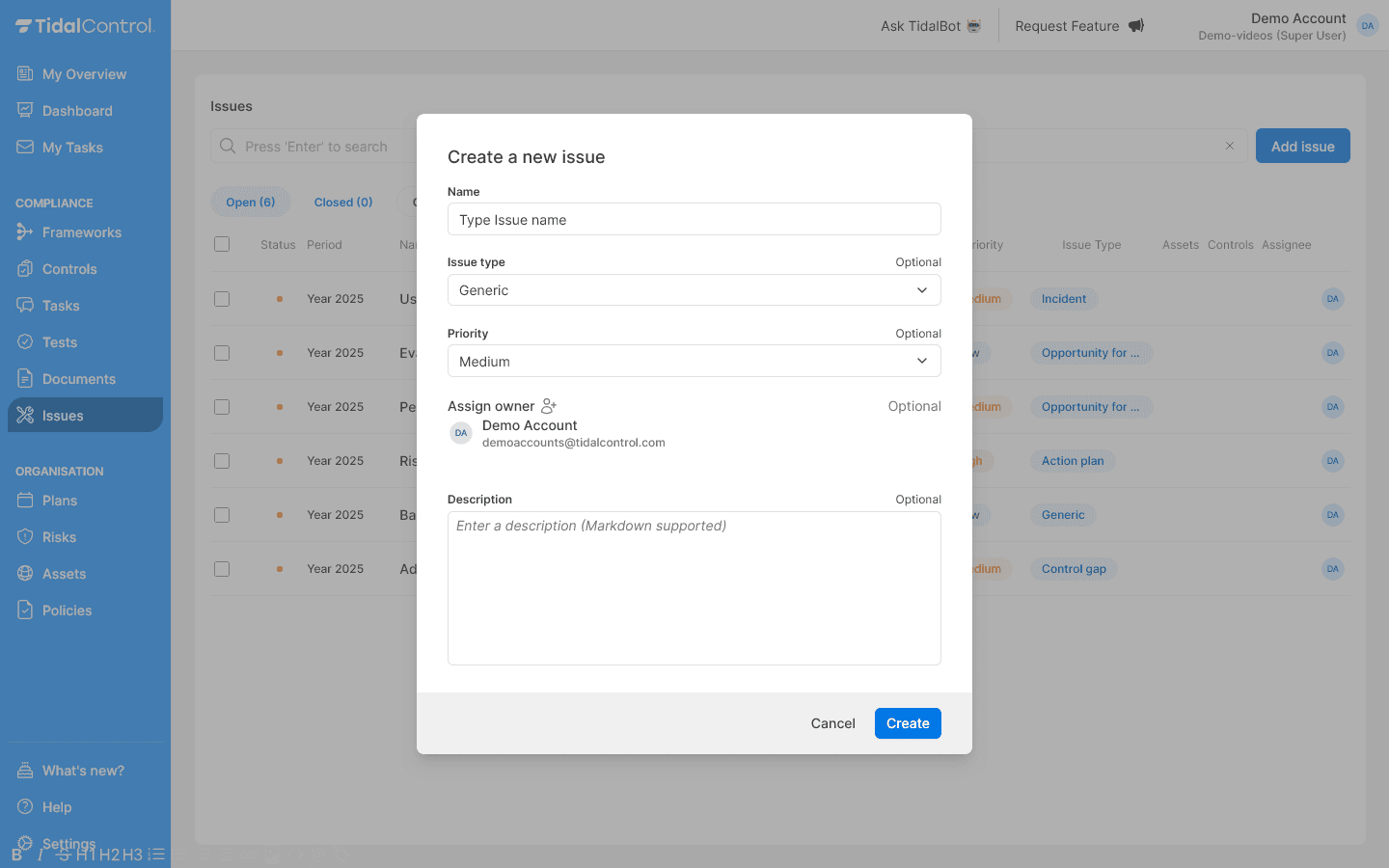

Issues aanmaken voor findings en acties

Management actiepunten vastleggen:

-

Ga naar Issues sectie

-

Klik 'Add Issue' om nieuwe actiepunten aan te maken

-

Voor elke finding uit interne audit en management review:

- Issue titel - Korte, duidelijke beschrijving van het actiepunt

- Beschrijving - Detailleerde uitleg van de finding en gewenste actie

- Assign to - Wijs eigenaar toe (meestal management of process owner)

- Due date - Stel realistische deadline in

- Priority - Bepaal urgentie (High/Medium/Low)

- Link to framework - Koppel aan relevant framework indien van toepassing

-

Monitor voortgang - Track status van uitgezette actiepunten

-

Update status - Mark issues als 'Resolved' wanneer afgerond

Voor meer informatie over issue management, zie Issues.

Plans valideren en aanpassen

Voorgeconfigureerde Plans reviewen: Omdat je begint met een template, zijn de essentiële Plans al aangemaakt en geconfigureerd. Je hoeft alleen de instellingen te valideren en aan te passen waar nodig.

-

Ga naar Plans sectie

-

Voor elke Plan:

- Open Plan details - Klik op de Plan naam

- Check 'Creation Date' - Klopt de startdatum voor taakgeneratie?

- Valideer 'Due Date' - Zijn deadlines realistisch voor jouw organisatie?

- Check gekoppelde Controls - Zitten de juiste controls in het Plan?

- Herverdeel tussen Plans - Verplaats controls naar de juiste Plan indien nodig

-

Activeer Plans - Zorg dat alle Plans status 'Active' hebben

-

Review taakgeneratie - Controleer dat de eerstvolgende taken correct worden aangemaakt

Voor gedetailleerde Plans configuratie, zie Plans.

Continue verbetering implementeren

Volgende PDCA cyclus voorbereiden:

- Review alle Issues - Zorg dat actiepunten worden opgepakt

- Valideer Plans - Controleer dat automation correct werkt

- Document lessons learned - Vastleggen van ervaringen voor volgende cyclus

- Prepare next cycle - Planning voor volgende PDCA iteratie

Success indicatoren:

- Alle Issues hebben eigenaren en realistische deadlines

- Plans zijn actief en genereren taken volgens schema

- Team is trained op nieuwe processen en tools

- Framework is operational en levert continue compliance value

Je hebt nu een volledig operationeel compliance framework met geautomatiseerde monitoring dat continue waarde levert aan je organisatie.